但是因為不是所有的資安事件需要做證據保全!

不然告警那麼多,光把封鎖現場、識別證據、封存碟碟、複製複本,根本就做不完啊~

所以,在事件調查時,我們也會參考其他框架:

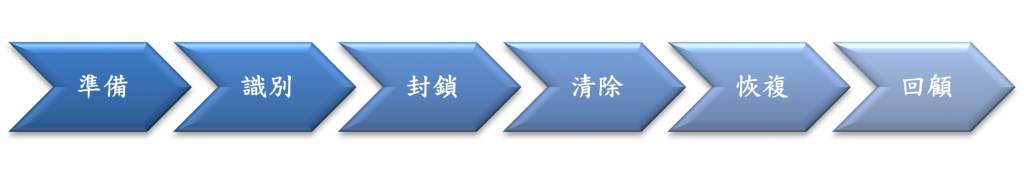

SANS (SysAdmin, Audit, Network, and Security)是一個專門提供資訊安全培訓和認證的組織,SANS資安事件應變程序為組織面對資安事件提供有效的行動框架,目標是將威脅降低至最小化,並防止未來類似的事件發生。包含以下六個步驟:

根據SANS資安事件應變程序的設計,專業研究人員將SANS資安事件應變程序視為設計參考來源,其中包含了蔡政勳研究員的自動化資安事件應變之鑑識系統。

然而,由於不同組織在資安方面的需求和環境各有不同,因此在採用SANS資安事件應變程序時,必須根據各組織的獨特情況進行適度的調整和定制,除此之外,值得參考其他資安應變指南與最佳實踐,以達到更全面且符合組織需求的資安事件應變策略。

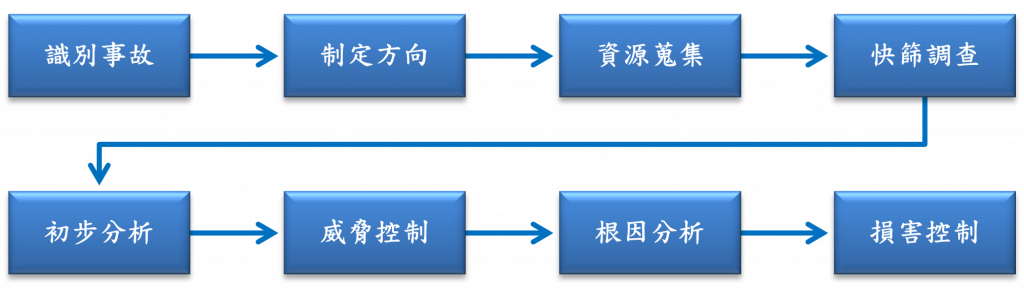

在CYBERSEC 2023資安大會中,趨勢科技CSIRT團隊發表在 "從800+ 客戶受駭案例探究企業事故應變的盲點與挑戰"的研究中,深度剖析企業面對資訊安全事件時可能遭遇的挑戰,並提出了八個步驟的事件調查框架

面對資訊安全事故,事故應變 (Incident Response, IR) 必須迅速而精確,建立調查工作流程能幫助無經驗人員正確應對。首先,確實識別和評估系統狀況是關鍵,更是為了制定後續的應對策略,例如,面對不明來源攻擊時,僅檢查防火牆日誌可能不夠全面。

再來,專家應迅速地收集相關跡證並進行初步分析,根據初步調查結果以確定攻擊來源和分析攻擊方式,並及時採取措施,如斷網或關閉系統,以避免進一步的損害。一旦確認環境暫時安全,應進行深入的根因分析,探索駭客的策略、意圖和可能的潛在威脅。

最後,階段是損害控制,需要快速修復受損系統。並根據根因分析,制定並實行相應的保護措施,強化資安,防範相同攻擊事件在未來再次發生。

鑒於數位犯罪的快速擴張和對企業的潛在危害,因此趨勢科技提出此調查流程,期望協助所有組織更有效應對各種可能的安全威脅。

但是,從流程和框架的角度政府機關(構)的標準作業程序提供了一套明確、具有法規遵循性的指引,強調數位保全的標準化流程,但受限於疫情現場取證的限制,可能在實作上存在侷限;相對地,SANS 作為國際知名的資訊安全教育和認證組織,資安事件應變程序很可能更加側重於策略性和管理層面,未進行資安事件分析,無法釐清源頭而難以實作,而趨勢科技事件應變流程提供具體的實作方向,提供更多實務上的實作建議。